Cara Mengatasi Ransomware untuk Mengembalikan Data yang Terkunci

Bayangkan data yang anda simpan selama bertahun-tahun tiba-tiba tidak boleh dibuka.

Bayangkan juga data tersebut merupakan data syarikat di tempat anda bekerja.

Nasib bertambah malang kerana anda tidak pernah membuat salinan kedua ke pen drive atau portable hard disk anda.

Anda hanya mampu melihat paparan skrin yang meminta anda sejumlah wang tebusan.

Jika situasi di atas benar-benar berlaku, kemungkinan besar komputer anda telah dijangkiti oleh sejenis ransomware.

Apa itu ransomware?

Mungkin anda tidak pernah dengar.

Tapi sekarang kena ambil tahu kerana ia menyerang secara senyap.

Sebelum itu, penjelasannya dulu:

Sejenis perisian hasad (malware) dari cryptovirology yang mengancam untuk mendedahkan data mangsa atau menghalang akses ke komputer.

Ini termasuklah mengunci peranti atau menyulitkan (encrypt) fail anda.

Kemudian meminta sejumlah wang tebusan sekiranya anda ingin mendapatkan semula data tersebut.

Umumnya ia terbahagi kepada:

- Cryptors

- Blockers

Selepas menjangkiti komputer, cryptor menyulitkan dokumen, gambar, saved game, pangkalan data dan sebagainya.

Ya, anda boleh lihat fail anda tetapi ia tidak boleh dibuka atau diakses.

Penjenayah di sebalik serangan itu kemudiannya menuntut wang tebusan sebagai pertukaran untuk kekunci penyulitan.

Blocker pula dinamakan sedemikian kerana ia menghalang akses kepada peranti yang dijangkiti.

Ia bukan sahaja menghalang fail mangsa tetapi keseluruhan sistem operasi anda turut terjejas.

Permintaan wang tebusan untuk blocker biasanya tidak sebesar cryptor.

Jangan ingat ransomware hanya menyerang sistem operasi Windows.

Itu silap besar.

Ingat.

Tiada sistem operasi yang kebal pada hari ini.

Ia menyasarkan semua sistem operasi termasuk Mac OS X, Linux dan Android.

Ini bermaksud ia boleh memberi kesan kepada komputer meja (desktop) dan peranti mudah alih anda.

Meskipun begitu, biasanya ransomware direka untuk menyasarkan pengguna Windows dan Android.

Sebab apa?

Kerana kedua-dua sistem operasi ini mudah dijangkiti melalui:

- membuka lampiran (attachment) pada e-mel

- mengklik pada pautan (link) yang mencurigakan

- memasang aplikasi yang tidak diketahui reputasinya (biasanya perisian cetak rompak/cracked)

Akhir-akhir ini penjenayah siber sudah semakin kreatif.

Mereka menggunakan rangkaian pengiklanan untuk menyebarkan perisian hasad kepada pengguna.

Ya, betul!

Jadi, jangan suka-suka klik iklan yang anda nampak.

Terutamanya di laman web yang menawarkan perisian cetak rompak.

Isunya di sini, menghapuskan perisian hasad ini agak mudah.

Tapi ia tidak selesaikan apa-apa.

Masalah utamanya…

…jika fail disulitkan, anda perlukan decryptor khas untuk menyahsulit fail tersebut.

Ingat!

Jangan sesekali membayar wang tebusan kepada penjenayah siber ini.

Tidak ada jaminan mereka akan memberikan decryptor kepada anda.

Jadi, apa yang perlu dilakukan?

Ada 2 pilihan iaitu:

- bayar wang tebusan (tidak digalakkan)

- lawat pembekal/pembuat antivirus yang anda gunakan

Biasanya pembekal antivirus menyediakan decryptor secara percuma di laman web rasmi mereka.

Sebelum gunakan tools di bawah, sila kenalpasti perisian hasad yang menjangkiti komputer anda.

Penting!

Pastikan anda tidak tersilap.

Tentukan sama ada jenis cryptors atau blockers.

Kemudian muat turun tools yang betul untuk komputer anda.

Secara peribadinya, saya gunakan antivirus daripada Kaspersky.

Jadi, kebanyakan tools yang ada di bawah adalah daripada pembuat antivirus tersebut.

Cara mengatasi malware blockers

Jika anda diminta menghantar teks mesej ke nombor telefon yang ditetapkan, bermakna komputer anda dijangkiti oleh blocker.

Ia dicipta untuk menyekat akses kepada komputer dan seterusnya meminta wang tebusan untuk memulihkan komputer anda.

Salah satu alat (tool) yang boleh anda gunakan adalah Kaspersky WindowsUnlocker (~236MB).

Sila gunakan komputer lain untuk memuat turun fail tersebut.

Merakam imej (record/burn) ke dalam CD/DVD atau peranti boleh alih (pen drive)

Anda boleh rakam imej iso ke CD/DVD dengan menggunakan mana-mana program rekod seperti:

Anda juga boleh rakam imej ke dalam pemacu kilat (pen drive) anda.

Pastikan anda menggunakan sistem fail FAT16 atau FAT32.

- Sila muat turun utiliti rescue2usb (~378KB) di laman web rasmi mereka.

- Setelah muat turun selesai jalankan (run) utiliti tersebut.

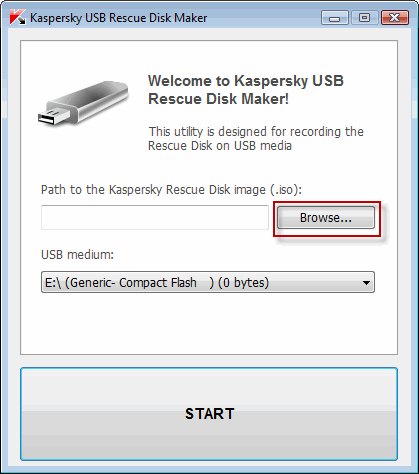

- Pada tetingkap Kaspersky USB Rescue Disk Maker, klik Browse… dan pilih imej iso Kaspersky Rescue Disk.

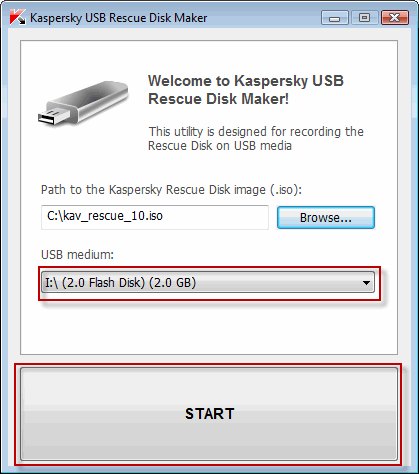

- Pilih peranti USB yang dikehendaki dari menu drop-down.

- Klik Start.

- Tunggu sehingga proses selesai.

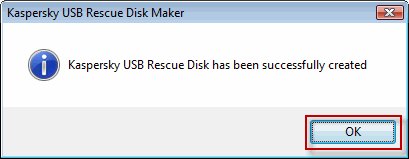

- Klik OK pada tetingkap yang memaklumkan Kaspersky USB Rescue Disk has been successfully created.

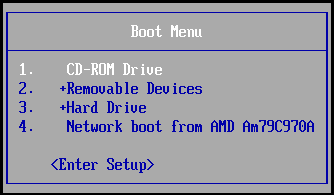

Sebelum anda dapat menggunakan CD/DVD atau pen drive anda pada komputer yang dijangkiti oleh malware blocker tadi, anda perlu menetapkan tetapan pada BIOS agar CD/DVD atau pendrive anda dapat dibaca oleh komputer.

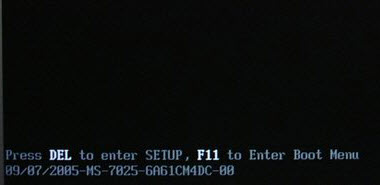

Masukkan CD/DVD atau sambungkan pen drive pada komputer yang dijangkiti tadi dan hidupkan komputer tersebut.

Tekan kekunci Delete atau F2. Sesetengah komputer lain menggunakan kekunci F1, F10, F11, F12.

Pilih but (boot) pertama untuk CD/DVD atau pen drive (removable device) pada tetapan BIOS.

- Jika anda merakam imej ke dalam CD/DVD, pilih CD-ROM Drive.

- Jika anda merakam imej untuk peranti USB, pilih Removable Devices.

Paparan mesej akan muncul pada skrin: Press any key to enter the menu.

Tekan sebarang kekunci (biasanya kekunci Enter). Selepas seketika anda akan melihat menu yang diperlukan untuk memilih bahasa.

Pilih bahasa dan tekan kekunci Enter pada papan kekunci.

Pilih salah satu kaedah berikut:

- Kaspersky Rescue Disk. Graphic Mode memuatkan subsistem grafik.

- Kaspersky Rescue Disk. Text Mode memuatkan antara muka pengguna teks diwakili oleh pengurus fail konsol Midnight Commander.

- Tekan kekunci Enter pada papan kekunci.

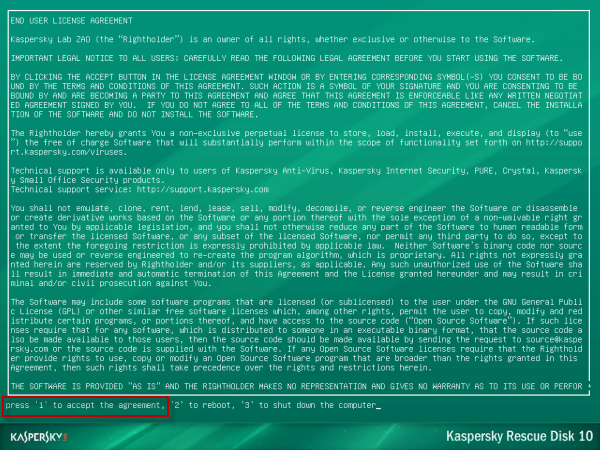

End User License Agreement of Kaspersky Rescue Disk 10 akan dipaparkan pada skrin.

Baca dengan teliti kemudian tekan 1 untuk menerima perjanjian tersebut atau tekan 2 untuk but semula komputer atau tekan 3 untuk menutup (shutdown) komputer anda.

Setelah anda melakukan tindakan seperti yang dinyatakan di atas, sistem operasi Linux dimulakan.

Ia mengimbas peranti yang bersambung dan mengesan sistem operasi dipasang pada komputer.

Apabila sistem operasi berjalan, anda boleh mula bekerja dengannya.

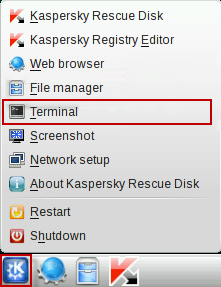

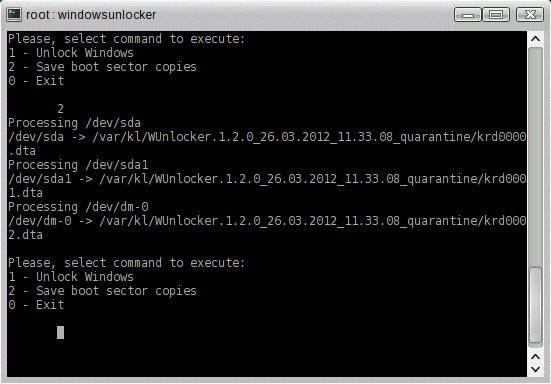

Melancarkan Kaspersky WindowsUnlocker dan membasmi registry yang dijangkiti

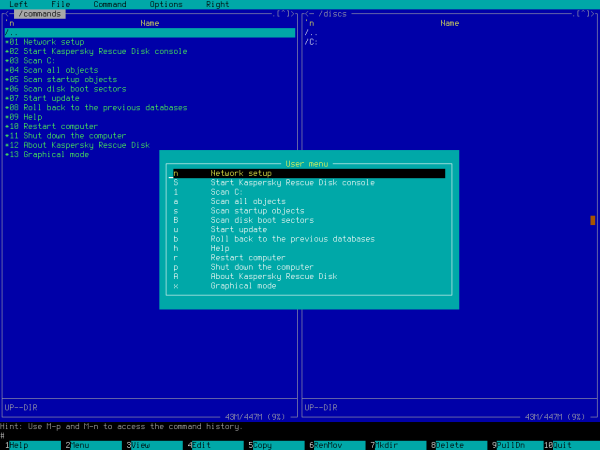

Jika anda but (boot) Kaspersky Rescue Disk dalam mod grafik, klik butang К; di sudut kiri bawah skrin dan dalam menu pilih Terminal.

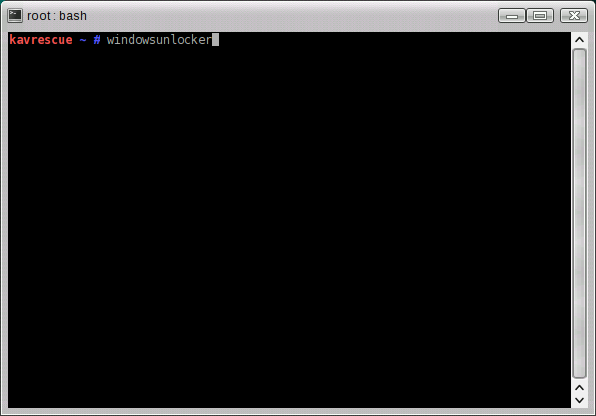

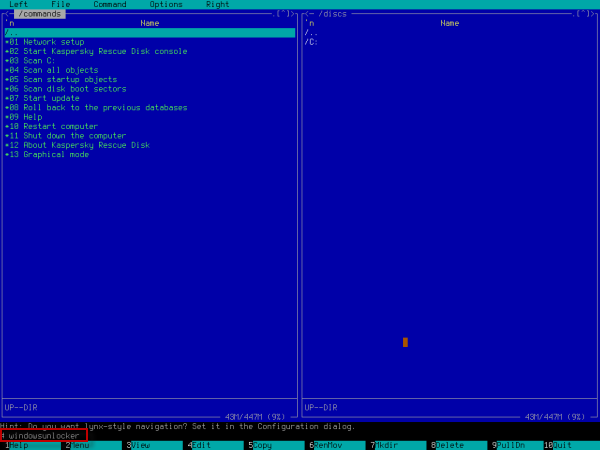

Pada command prompt masukkan arahan windowsunlocker dan tekan Enter pada papan kekunci.

Jika anda but Kaspersky Rescue Disk dalam mod teks, tekan F10 untuk menutup menu.

Di bahagian bawah, Midnight Commander dalam command prompt masukkan windowsunlocker dan tekan Enter pada papan kekunci.

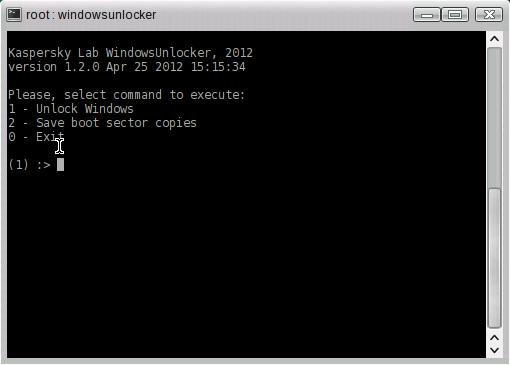

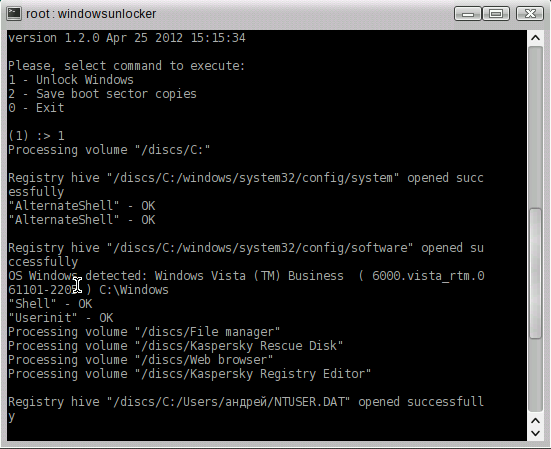

Selepas menu utiliti bermula, arahan akan muncul dalam tetingkap Terminal (untuk memilih arahan, tekan kekunci yang sepadan dan kemudian tekan Enter pada papan kekunci).

1 – Unblock Windows (utiliti akan membersihkan registry dan akan memaparkan keputusan dalam tetingkap).

2 – Save boot sector copies (utiliti akan menyalin boot sector ke dalam folder Quarantine.

Laluan (path) kepada fail yang dicipta (/var/kl/WUnlocker.1.2.0.0_%dd.mm.yy_hh.mm.ss_quarantine/ akan dipaparkan pada skrin).

0 – Exit (keluar).

1. Mengimbas virus menggunakan Kaspersky Rescue Disk dengan graphic mode

Setelah Registry dibersihkan, anda perlu membuang sisa-sisa malware blocker dari komputer anda.

Di bahagian bawah sebelah kiri skrin, klik pada butang dan pilih Kaspersky Rescue Disk daripada menu yang terbuka.

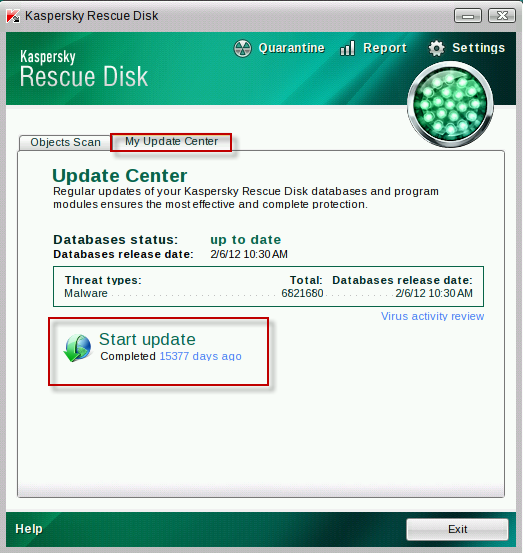

Kemas kini pangkalan data antivirus Kaspersky Rescue Disk. Untuk melakukan ini, pergi ke tab My Update Center dan klik pada butang Start update.

Tunggu sehingga pangkalan data (database) dikemas kini.

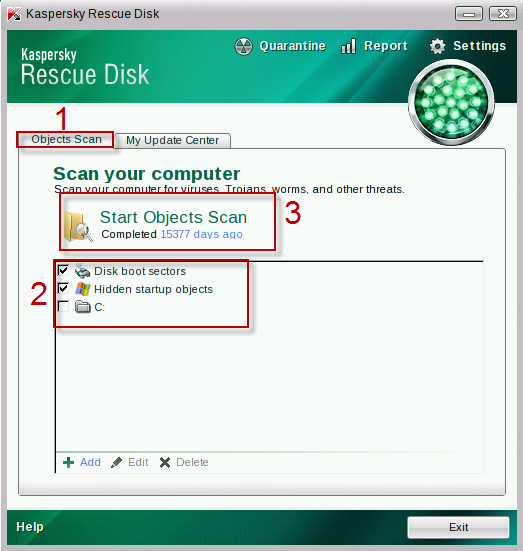

Pergi ke tab Object Scan.

Tandakan kotak yang bersebelahan dengan objek yang akan diimbas untuk virus. Secara umumnya, Kaspersky Rescue Disk mengimbas Disk boot sectors dan Hidden startup objects.

Klik pada butang Start Objects Scan.

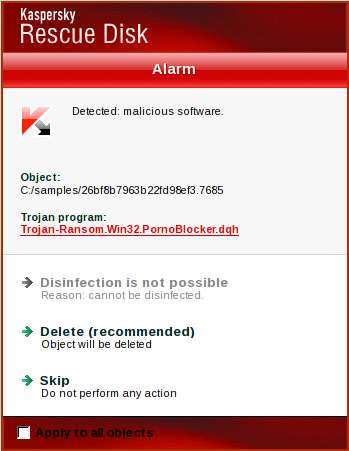

Setelah proses imbasan selesai dan objek yang berniat jahat dikesan, aplikasi akan meminta anda untuk memilih tindakan yang akan dilakukan dengan ancaman yang dikesan.

Anda boleh memilih salah satu daripada tindakan yang berikut:

- Disinfect. Selepas objek dibasmi anda akan dapat menggunakannya.

- Quarantine. Pilihan ini akan disediakan jika ia tidak dapat mengesan sama ada objek dijangkiti atau tidak. Objek yang dipindahkan ke Quarantine boleh dikembalikan jika perlu.

- Delete. Anda boleh memadam objek dijangkiti jika pembasmian malware tersebut gagal. Maklumat mengenai objek dipadam akan dipaparkan dalam laporan itu.

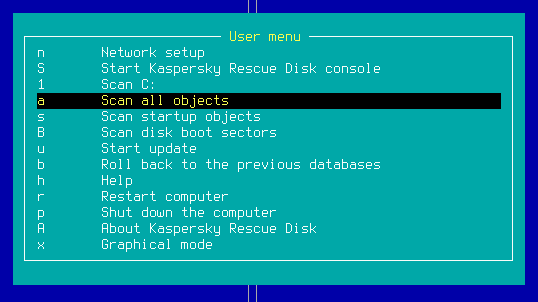

2. Mengimbas virus menggunakan Kaspersky Rescue Disk dengan text mode

Pada menu utama fail pengurus (manager) Midnight Commander gunakan anak panah untuk memilih jenis imbasan yang diperlukan dan tekan kekunci Enter pada papan kekunci.

Anda disyorkan untuk memilih Scan startup objects (untuk itu tekan kekunci s) dan Scan disk boot sectors (tekan B pada papan kekunci).

Apabila imbasan selesai, kemas kini pangkalan data antivirus Kaspersky Rescue Disk. Untuk ini, pilih Start update pada menu utama Midnight Commander dan tekan Enter.

Anda juga boleh menekan kekunci u pada papan kekunci.

Cara mengatasi malware cryptors

Berikut adalah decriptor tools untuk menyahsulit fail anda:

- Rakhni Decryptor

- Rannoh Decryptor

- Shade Decryptor

- CoinVault Decryptor

- Wildfire Decryptor

- Xorist Decryptor

Sila kenalpasti jenis malware Cryptor yang menjangkiti komputer anda kemudian barulah anda memuat turun tools yang ada di bawah ini.

Anda boleh melihat akhiran (extension) pada fail yang menjangkiti komputer anda untuk mengenalpasti jenis-jenis malware tersebut.

1. Rakhni Decryptor

Menyahsulit fail yang terjejas oleh Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman (TeslaCrypt) versi 3 dan 4, Chimera, Crysis (versi 2 dan 3).

Program yang berniat jahat Trojan-Ransom.Win32.Rakhni, Trojan-Ransom.Win32.Agent.iih, Trojan-Ransom.Win32.Aura, Trojan-Ransom.Win32.Autoit, Trojan-Ransom.AndroidOS.Pletor, Trojan-Ransom.Win32.Rotor, Trojan-Ransom.Win32.Lamer, Trojan-Ransom.MSIL.Lortok, Trojan-Ransom.Win32.Cryptokluchen, Trojan-Ransom.Win32.Democry, Trojan-Ransom.Win32.Bitman versi 3 dan 4, Trojan-Ransom.Win32.Libra, Trojan-Ransom.MSIL.Lobzik, Trojan-Ransom.Win32.Chimera, Trojan-Ransom.Win32.Mircop, dan Trojan-Ransom.Win32.Crusis digunakan oleh penjenayah siber untuk menyulitkan (encrypt) fail supaya akhiran (extension) ditukar seperti berikut:

- <filename>.<original_extension>.<locked>

- <filename>.<original_extension>.<kraken>

- <filename>.<original_extension>.<darkness>

- <filename>.<original_extension>.<nochance>

- <filename>.<original_extension>.<oshit>

- <filename>.<original_extension>.<oplata@qq_com>

- <filename>.<original_extension>.<relock@qq_com>

- <filename>.<original_extension>.<crypto>

- <filename>.<original_extension>.<helpdecrypt@ukr.net>

- <filename>.<original_extension>.<pizda@qq_com>

- <filename>.<original_extension>.<dyatel@qq_com>

- <filename>.<original_extension>_crypt

- <filename>.<original_extension>.<nalog@qq_com>

- <filename>.<original_extension>.<chifrator@qq_com>

- <filename>.<original_extension>.<gruzin@qq_com>

- <filename>.<original_extension>.<troyancoder@qq_com>

- <filename>.<original_extension>.<encrypted>

- <filename>.<original_extension>.<cry>

- <filename>.<original_extension>.<AES256>

- <filename>.<original_extension>.<enc>

- <filename>.<original_extension>.<coderksu@gmail_com_id371>

- <filename>.<original_extension>.<coderksu@gmail_com_id372>

- <filename>.<original_extension>.<coderksu@gmail_com_id374>

- <filename>.<original_extension>.<coderksu@gmail_com_id375>

- <filename>.<original_extension>.<coderksu@gmail_com_id376>

- <filename>.<original_extension>.<coderksu@gmail_com_id392>

- <filename>.<original_extension>.<coderksu@gmail_com_id357>

- <filename>.<original_extension>.<coderksu@gmail_com_id356>

- <filename>.<original_extension>.<coderksu@gmail_com_id358>

- <filename>.<original_extension>.<coderksu@gmail_com_id359>

- <filename>.<original_extension>.<coderksu@gmail_com_id360>

- <filename>.<original_extension>.<coderksu@gmail_com_id20>

- <filename>.crypt@india.com.random_characters>

- <filename>.<original_extension>+<hb15>

- <file_name>.<original_extension>+<._date-time_$address@domain$.777>

- <file_name>.<original_extension>+<._date-time_$address@domain$.legion>

- <file_name>.<xxx>

- <file_name>.<ttt>

- <file_name>.<micro>

- <file_name>.<mp3>

- <file_name>.<original_extension> (nama dan akhiran tidak ditukar)

- <file_name>.<encrypted>

- <file_name>.<locked>

- <file_name>.<SecureCrypted>

- <file_name>.<fun>

- <file_name>.<gws>

- <file_name>.<btc>

- <file_name>.<AFD>

- <file_name>.<porno>

- <file_name>.<pornoransom>

- <file_name>.<epic>

- <file_name>.<encrypted>

- <file_name>.<J>

- <file_name>.<payransom>

- <file_name>.<paybtcs>

- <file_name>.<paymds>

- <file_name>.<paymrss>

- <file_name>.<paymrts>

- <file_name>.<paymst>

- <file_name>.<paymts>

- <file_name>.<payrms>

- Lock.file_name.original extension

Trojan-Ransom.Win32.Crusis:

-

.ID<…>.<mail>@<server>.<domain>.xtbl

-

.ID<…>.<mail>@<server>.<domain>.CrySiS

-

.id-<…>.<mail>@<server>.<domain>.xtbl

-

.id-<…>.<mail>@<server>.<domain>.CrySiS

Sebagai contoh:

Sebelum: file.doc / Selepas: file.doc.locked

Sebelum: 1.doc / Selepas: 1.dochb15

Sebelum: 1.doc / Selepas: 1.doc._17-05-2016-20-27-37_$seven_legion@india.com$.777

Cara menggunakan utiliti ini

PENTING: Trojan-Ransom.Win32.Rakhni mencipta fail exit.hhr.oshit yang mengandungi kata laluan yang disulitkan kepada fail pengguna.

Jika fail ini kekal di dalam komputer, ia akan membuat penyahsulitan dengan utiliti RakhniDecryptor dengan lebih cepat.

Jika fail telah dikeluarkan, ia dapat dipulihkan dengan utiliti pemulihan fail.

Selepas fail pulih, letakkan ia ke dalam %AppData% dan jalankan imbasan dengan utiliti sekali lagi.

Fail exit.hhr.oshit mempunyai laluan berikut:

- Windows XP: C:\Documents and Settings\<username>\Application Data

- Windows 7/8: C:\Users\<username>\AppData\Roaming

Untuk menyahsulit fail sila lakukan seperti yang berikut:

- Muat turun RakhniDecryptor.zip. (Gunakan 7-Zip, WinRAR atau WinZip untuk mengekstrak RakhniDecryptor.zip)

- Jalankan RakhniDecryptor.exe pada komputer yang dijangkiti.

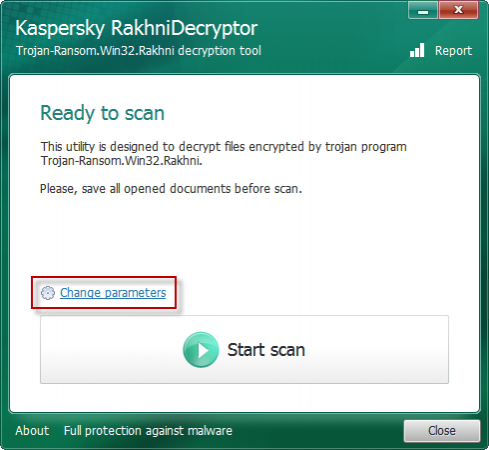

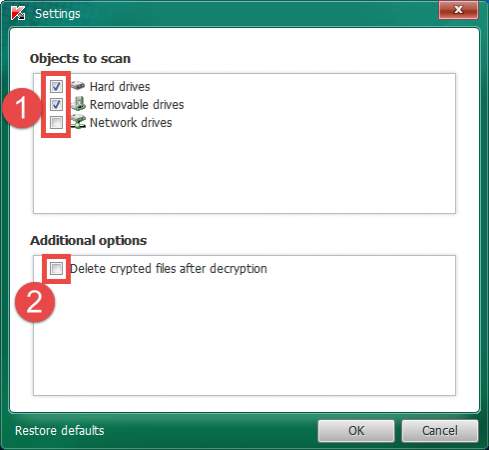

- Pada tetingkap Kaspersky RakhniDecryptor klik pautan Change parameters.

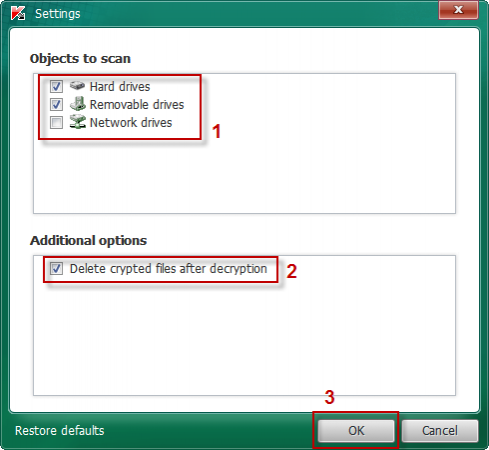

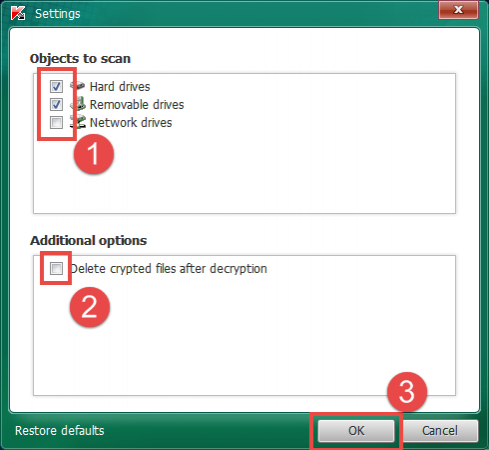

- Pada tetingkap Settings pilih objek yang hendak diimbas (hard drives / removable drives / network drives).

- Tandakan pada kotak semak Delete crypted files after decryption.

- Klik OK.

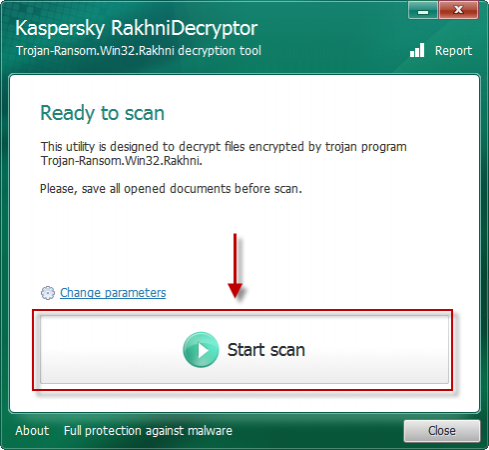

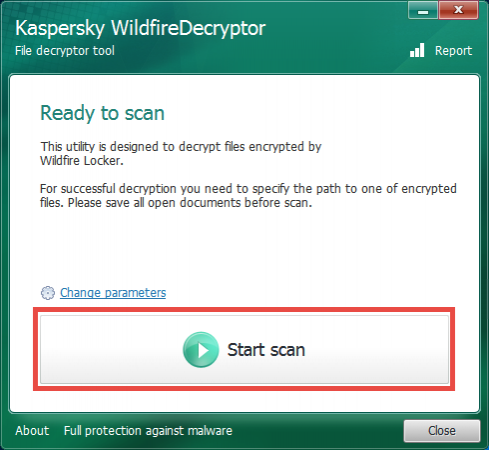

- Pada tetingkap Kaspersky RakhniDecryptor, klik butang Start scan.

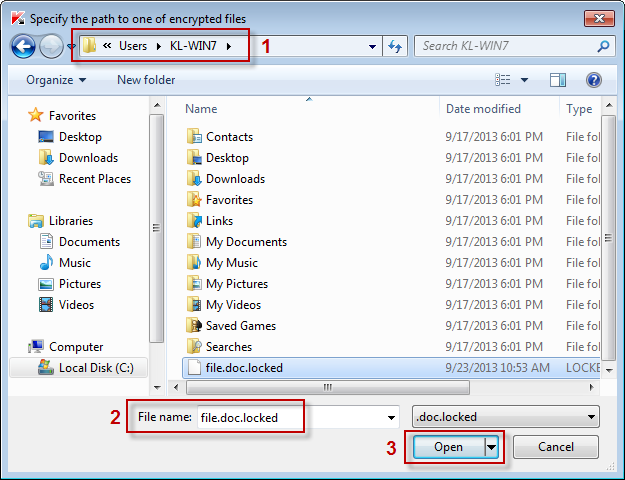

- Pada tetingkap Specify the path to one of encrypted files, pilih fail yang anda perlukan untuk pemulihan dan klik Open.

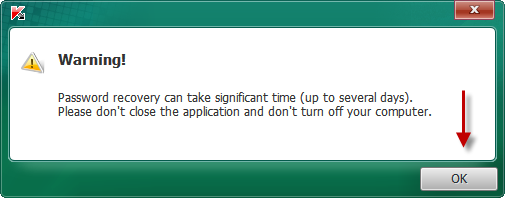

- Utiliti akan mula memulihkan kata laluan. Sila ambil perhatian mesej pada tetingkap Warning!.

- Klik OK.

- Sila tunggu utiliti ini menyahsulit fail anda sehingga selesai (jangan tutup program dan komputer anda).

2. Rannoh Decryptor

Menyahsulit fail yang terjejas oleh Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (versi 1, 2 dan 3), Polyglot aka Marsjoke.

Jika sistem ini dijangkiti oleh program yang berniat jahat daripada keluarga Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola, Trojan-Ransom.Win32.Cryakl or Trojan-Ransom.Win32.CryptXXX, semua fail pada komputer tersebut akan di sulitkan dengan cara yang berikut:

- Jika Trojan-Ransom.Win32.Rannoh yang menjangkiti, nama fail dan akhiran akan ditukar mengikut template locked-<original_name>.<four_random_letters>.

- Jika Trojan-Ransom.Win32.Cryakl yang menjangkiti, tag {CRYPTENDBLACKDC} ditambah kepada hujung nama fail.

- Jika Trojan-Ransom.Win32.AutoIt yang menjangkiti, akhiran akan ditukar mengikut template <original_name>@<mail server>_.<random_set_of_characters>.

Contoh: ioblomov@india.com_.RZWDTDIC. - Jika Trojan-Ransom.Win32.CryptXXX yang menjangkiti, akhiran akan ditukar mengikut template <original_name>.crypt, <original_name>.crypz, <original_name>.cryp1.

Cara Menggunakan Utiliti Ini

- Muat turun RannohDecryptor.zip dan ekstrak dengan menggunakan 7-Zip, Winrar atau Winzip.

- Jalankan (run) RannohDecryptor.exe pada komputer yang terkena jangkitan.

- Pada tetingkap utama, klik Start scan.

- Tentukan laluan(path) untuk fail yang disulitkan (encrypt) dan satu lagi fail yang tidak disulitkan.

- Sekiranya fail disulitkan oleh Trojan-Ransom.Win32.CryptXXX, tentukan/pilih fail yang paling besar.

- Hanya fail sebesar ini atau yang lebih kecil akan dibuka (decrypt).

- Tunggu sehingga fail dijumpai dan dinyahsulit.

- Jika perlu, but semula (restart) komputer.

- Untuk memadam salinan fail yang disulitkan seperti locked-<original_name>.<four_random_letters>selepas penyahsulitan yang berjaya, gunakan pilihan Delete encrypted files after decryption.

Sila ambil perhatian sekiranya fail disulitkan oleh Trojan-Ransom.Win32.Cryakl, ia akan menyimpan fail dengan akhiran .decryptedKLR.original_extension.

Jika anda memilih pilihan Delete encrypted files after decryption, fail yang dinyahsulit akan disimpan di bawah nama asal.

- Secara umum, log tool ini disimpan pada sistem cakera (biasanya pada drive C:). Nama log fail ialah: UtilityName.Version_Date_Time_log.txt

- Sebagai contoh, C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

Jika sistem ini disulitkan oleh Trojan-Ransom.Win32.CryptXXX, alat (tool) akan mengimbas bilangan fail yang terhad.

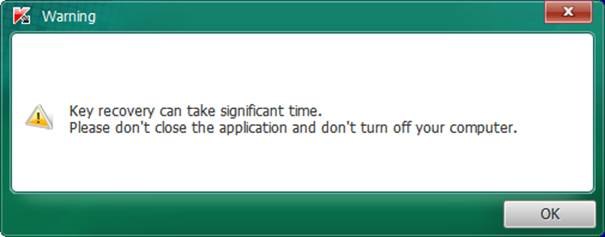

Jika anda memilih fail yang disulitkan oleh CryptXXX v2, pemulihan kunci penyulitan boleh mengambil masa yang agak panjang.

Dalam kes ini ia akan memaparkan mesej berikut:

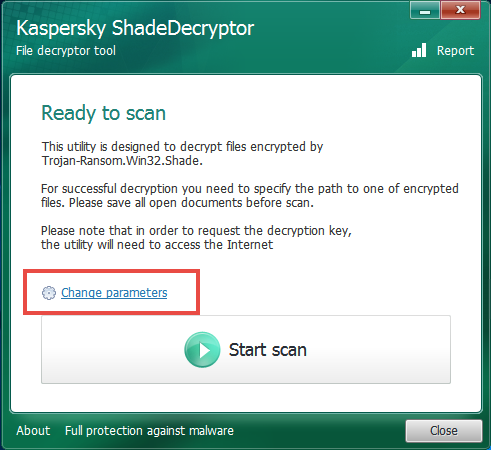

3. Shade Decryptor

Menyahsulit fail yang terjejas oleh Shade versi 1 dan 2.

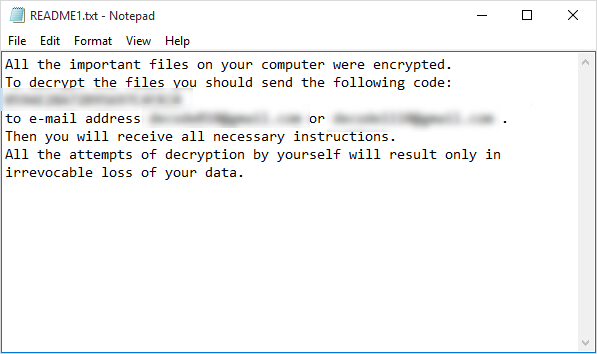

Malware Trojan-Ransom.Win32.Shade menyulitkan fail pengguna pada komputer dan membuatnya tidak boleh diakses.

ShadeDecryptor boleh menyahsulit fail dengan akhiran berikut: .xtbl, .ytbl, .breaking_bad, .heisenberg.

Alat ini mencari kunci penyahsulitan dalam pangkalan data. Jika kunci hadir dalam pangkalan data, fail-fail tersebut dinyahsulit dan boleh diakses.

Jika kunci tidak ada dalam pangkalan data, alat ini akan menghantar permintaan kepada pelayan dalam mencari kunci tambahan. Tindakan ini memerlukan akses kepada Internet.

Cara Menggunakan Utiliti Ini

- Muat turun ShadeDecryptor.zip dan ekstrak dengan menggunakan 7-Zip, Winrar atau Winzip.

- Klik dua kali pada fail ShadeDecryptor.exe.

- Pada tetingkap User Account Control (UAC), masukkan kata laluan administrator (jika ada) dan klik Yes.

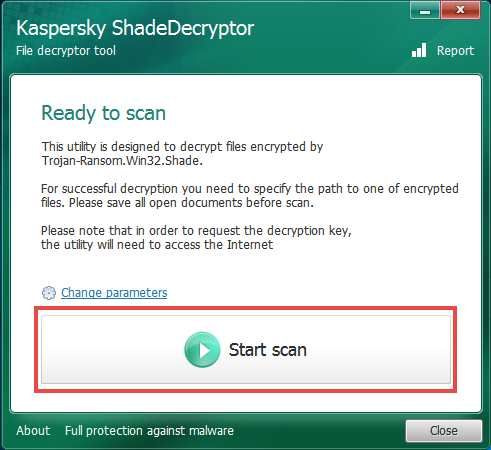

- Pada tetingkap Kaspersky ShadeDecryptor, tentukan skop imbasan dengan mengklik Change parameters.

- Pada tetingkap Settings, pilih drives yang hendak diimbas pada bahagian Objects to scan. Untuk memadam fail penyulitan selepas diimbas, tandakan tanda semak pada bahagian Additional options.

- Klik OK.

- Pada tetingkap Kaspersky ShadeDecryptor, klik Start scan.

- Pada tetingkap Specify the path to one of encrypted files, pilih lokasi salah satu fail.

- Klik Open.

- Jika alat ini tidak dapat mengesan pengenalan jangkitan, ia akan meminta laluan (path) untuk fail readme.txt.

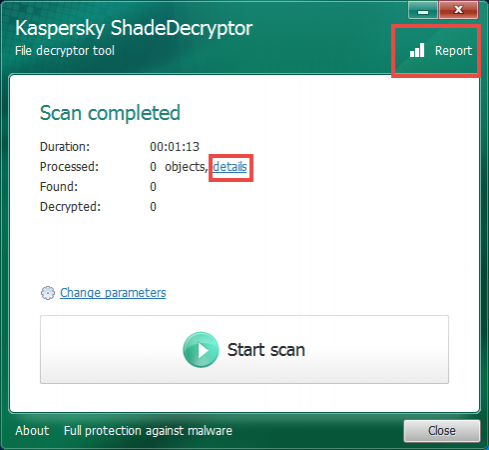

- Untuk melihat maklumat mengenai imbasan, klik pautan details.

- Untuk melihat sejarah imbasan dilakukan, klik Report pada sudut atas kanan tetingkap Kaspersky ShadeDecryptor .

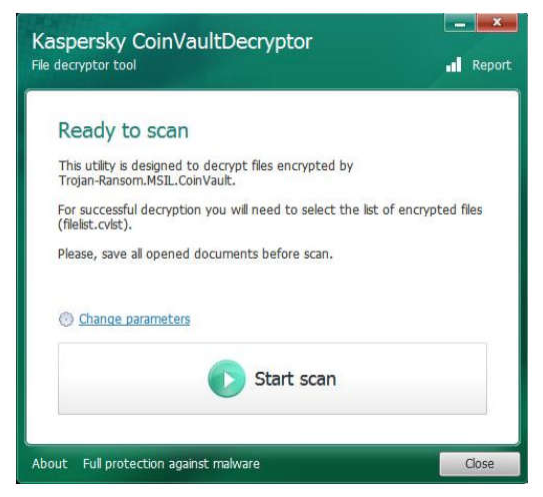

4. CoinVault Decryptor

Menyahsulit fail yang terjejas oleh CoinVault dan Bitcryptor.

PENTING! Pastikan anda membuang malware dari sistem anda terlebih dahulu, jika tidak ia akan berulang kali mengunci sistem atau menyulitkan fail anda.

Mana-mana penyelesaian antivirus yang boleh dipercayai boleh melakukan ini untuk anda.

- Muat turun CoinVaultDecryptor.zip dan ekstrak dengan menggunakan 7-Zip, Winrar atau Winzip.

- Klik dua kali pada fail CoinVaultDecryptor.exe.

- Tekan butang Start Scan pada skrin aplikasi utama.

- Dialog File Selection akan muncul. Anda perlu mencari fail yang dipanggil filelist.cvlst, yang biasanya ditinggalkan selepas jangkitan CoinVault.

- Klik Open.

- Jika anda tidak dapat mencari filelist.cvlst fail pada sistem anda, anda perlu meletakkan semua fail yang disulitkan di dalam folder tunggal untuk menyahsulit mereka.

- Utiliti ini menganggap bahawa setiap fail di dalam folder adalah disulitkan dan akan cuba untuk menyahsulit mereka semua.

- Untuk beroperasi dalam mod ini, anda perlu klik butan Change Parameters skrin aplikasi utama dan memilih pilihan Folder with Encrypted Files.

- CoinVault Decryptor mencari fail penyulitan yang sesuai dan mencuba setiap kunci CoinVault sehingga ia menjumpai kunci peribadi anda dan kemudian menyahsulit semua fail yang disediakan.

- Secara umumnya, ia menamakan semula fail yang dinyahsulit dengan menambah decryptedKLR kepada nama fail: Somefile.doc -> Somefile.decryptedKLR.doc.

- Ini adalah satu perlindungan tambahan terhadap pengendalian fail yang tidak wajar.

- Jika anda mempunyai tambahan salinan sandaran dan tidak mahu menamakan semula fail anda secara manual, terdapat tambahan parameter di bawah Change Parameters: Replace encrypted files with decrypted ones.

- Jika anda memilihnya, fail yang disulitkan akan dinyahsulit di bawah nama asal.

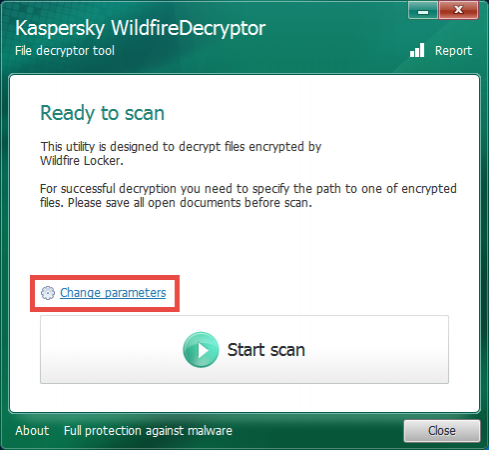

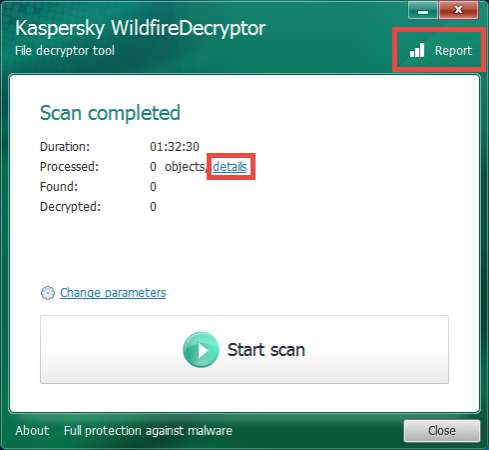

5. Wildfire Decryptor

Menyahsulit fail yang terjejas oleh Wildfire.

Ransomware Wildfire Locker menyulitkan fail pengguna dan menjadikannya mustahil untuk digunakan.

WildfireDecryptor menyahsulit (decrypt) fail dengan akhiran .wflx.

- Muat turun WildfireDecryptor.zip dan ekstrak dengan menggunakan 7-Zip, Winrar atau Winzip.

- Klik dua kali pada WildfireDecryptor.exe.

- Pada tetingkap User Account Control (UAC), masukkan kata laluan (jika ada) dan klik OK.

- Pada tetingkap Kaspersky WildfireDecryptor, tentukan folder dengan fail yang hendak imbas : klik pautan Change parameters.

- Pada tetingkap Settings, bahagian Objects to scan, pilih drive yang hendak diimbas. Untuk membuang fail yang disulitkan setelah imbasan selesai, pilih pilihan kotak semak pada bahagian Additional options.

- Klik OK.

- Pada tetingkap Kaspersky WildfireDecryptor, klik Start scan.

- Pada Specify the path to one of encrypted files pilih folder untuk fail. Klik Open.

- Untuk melihat maklumat tentang tugas imbasan, klik Details.

- Untuk melihat sejarah imbasan dilakukan, pada sudut kanan atas tetingkap Kaspersky WildfireDecryptor, klik Report.

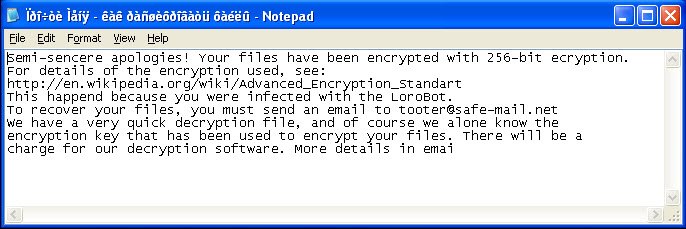

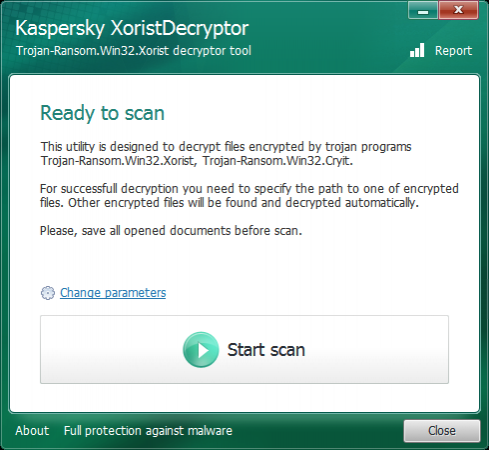

6. Xorist Decryptor

Menyahsulit fail yang terjejas oleh Xorist dan Vandev.

Anda harus ingat tidak semua decriptor sesuai untuk semua jenis ransomware kerana penjenayah siber juga sentiasa meningkatkan program ransomware mereka.

Alat (tool) XoristDecryptor dicipta untuk melawan keluarga malware Trojan-Ransom.Win32.Xorist dan Trojan-Ransom.MSIL.Vandev.

Malware daripada keluarga Trojan-Ransom.Win32.Xorist mendapat akses tanpa kebenaran kepada komputer mangsa dan mengubah data di dalamnya.

Ini menjadikan fail atau keseluruhan sistem tidak boleh diakses. Selepas menyekat fail, malware ini akan menuntut wang tebusan.

Tanda-Tanda Terkena Jangkitan

- Pengguna akan dituntut dengan mesej untuk menghantar SMS untuk menyahsulit fail mereka.

- Tanda lain adalah kehadiran fail yang bernama “Read Me: how to decrypt files” pada cakera C.

- Terdapat satu fail dalam folder Windows bernama CryptLogFile.txt.

- Program trojan ini menyulitkan semua fail dengan akhiran berikut:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Cara-Cara Mengatasi Masalah Ini

- Muat turun XoristDecryptor.exe pada komputer yang dijangkiti.

- Klik Start scan untuk menjalankan (run) utiliti ini.

Alat (tool) ini akan meminta anda untuk memasukkan laluan (path) ke dalam salah satu fail yang disulitkan untuk memulakan proses penyahsulitan.

Satu carian penyahsulitan fail yang disulitkan akan dilakukan.

- Setelah selesai, but semula (reboot) komputer anda.

Bagaimana melindungi diri anda daripada ransomware?

- Jangan buka lampiran e-mail yang mencurigakan dan elakkan memuat turun program daripada mana-mana laman web lain selain laman web rasmi pemaju dan kedai app.

- Buat salinan sandaran (back up) fail anda seperti ke pen drive, portable hard disk atau melalui cloud storage.

- Gunakan program antivirus yang terbaik.

Saya sedar terdapat beberapa malware ransomware yang belum ada decryptor seperti cerber ransomware versi 3 ke atas.

Apa yang boleh anda lakukan adalah menunggu sehingga pembuat antivirus menghasilkan decryptor untuk malware ransomware tersebut.

“Mencegah lebih baik daripada mengubati”.

Jika anda mempunyai data bernilai di dalam komputer pastikan anda membuat salinan sandaran ke pen drive, portable hard disk atau melalui cloud storage.

Seboleh-bolehnya gunakan antivirus berbayar sekiranya anda banyak melakukan transaksi online.

Tidak rugi melabur untuk membeli antivirus untuk melindungi data berharga anda.

Banyak kelebihan menggunakan antivirus berbayar ini. Lagipun kebanyakan antivirus berbayar pada masa sekarang agak murah.

Bukanlah tidak boleh menggunakan antivirus percuma, masalahnya banyak fungsinya yang terbatas berbanding dengan menggunakan antivirus berbayar.

Soalan terakhir, adakah komputer anda sekarang sudah cukup selamat dari serangan ransomware?

Salam,laptop saya terkena ransomware,semua jenis file saya xboleh buka.. mp4,gmbar bertukar jadi jenis mado.mcm mn nak dpt pulihkan file terutama gmbar tu ya..tolong saya en

Hai Azrin, untuk pengetahuan anda, decryptor untuk jenis ini belum ada lagi di mana-mana laman web pengeluar antivirus. Apa yang boleh anda lakukan adalah salin (backup) data anda ke tempat lain (contoh: portable external drive) dan tunggu sehingga decryptor ini dihasilkan.

Cakera keras anda boleh diformat (setelah data asal anda dipindahkan) untuk menghapuskan ransomware ini. Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus.

Boleh percayakah untuk dapatkan semula fail2 yang diserang dengan membayar sejumlah wang yang diminta? boleh ka maklumat2 kita yang dikunci itu mereka gunakan?

Tidak ada jaminan mereka akan memberikan anda decryptor selepas bayaran dibuat. Apa yang boleh anda lakukan adalah salin (backup) data anda ke tempat lain (contoh: portable external drive) dan tunggu sehingga decryptor ini dihasilkan.

HDD atau SSD anda boleh diformat (setelah data asal dipindahkan) untuk menghapuskan ransomware ini. Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

salam. Harddisk saya terkena ransomware kodc..adakah decryptor utk jenis nh dh available?? n tntg file saya adakah ia hanya dikunci(encrypt) sahaja atau pihak yg buat nh blh access file sy seperti gmbr dan sebagainya??

Hai Rezal, cuba masuk ke laman web ini dan ikuti langkah-langkah yang diberikan oleh mereka. Sekiranya decryptor tersebut belum ada, salin (backup) data anda ke tempat lain (contoh: pindahkan data anda ke portable external drive).

HDD anda perlu diformat semula (setelah data asal dipindahkan) untuk menghapuskan ransomware ini. Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

adakah mereka dpt access file2 saya atau mereka hanya encrypt sahaja ya?? Sbb klau ikut logic file2 sy yg diencrypt anggaran dlm 7 ke 8 gb. Adakah mereka sempat utk access file sy kerana internet saya juga tidak terlalu pnts n sy hanya on internet dalam masa yang pendek. Adakah mereka hanya sempat encrypt sahaja? Terima kasih ☺️

Mereka cuma mengunci data anda sahaja.. jadi jangan terlalu risau tentang perkara ini.

Jika anda terlalu paranoid, pindahkan data terkunci ini ke tempat lain. Kemudian lakukan reformat HDD untuk membuang saki-baki ransomware ini daripada komputer anda.

Jadi untuk extension .kodc. Mereka hanya mengunci data saya sahaja dan x dpt view ya memandangkan sy punya adalah id online?? Saya tidak backup file yg terkunci tu.. Saya terus format external harddisk tu. Adakah file itu telah hilang sepenuhnya?? Dan adakah pelaku tersebut tidak mempunyai data sy seperti gmbr yg telah dia encrypt. Terima kasih tuan ☺️

Kebanyakan fail komputer saya bertukar menjadi sqpc. Tindakan manakah yg sewajarnya saya ambil?

File pdf saya telah menjadi sqpc dan saya juga telah menerima note pad warning. Namun hanya file pdf yg berada di paparan desktop sahaja berubah dan file pdf di folder lain masih boleh dibuka. Apakah tindakan sewajarnya yg boleh saya lakukan..? terima kasih

Boleh saya tahu apa antivirus yang anda gunakan sekarang? Macam mana boleh kena? Cuba dahulu masuk ke laman web ini dan ikuti langkah-langkah yang diberikan oleh mereka. Sekiranya decryptor tersebut belum ada, salin (backup) data anda ke tempat lain (pindahkan data anda ke portable external drive).

HDD anda perlu diformat semula (setelah data asal dipindahkan) untuk menghapuskan ransomware ini. Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

Assalamu’alaikum. Harddisk saya terkena ransomware .KJHslgjkjdfg

Adakah decryptor utk jenis nh dh available?? N tntg file saya adakah ia boleh balik semua?

Hai Zen, boleh saya tahu apa antivirus yang anda gunakan sekarang? Cuba dahulu masuk ke laman web ini dan ikuti langkah-langkah yang diberikan oleh mereka.

Sekiranya decryptor tersebut belum ada, salin (backup) data anda ke tempat lain (contoh: pindahkan data anda ke portable external drive).

HDD anda perlu diformat semula (setelah data dipindahkan) untuk menghapuskan ransomware ini.

Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

Sekiranya decryptor tersebut belum ada, saya salin (backup) data anda ke tempat lain (contoh: pindahkan data anda ke portable external drive). dan HDD saya perlu diformat semula (setelah data dipindahkan) untuk menghapuskan ransomware in.

Adakah setelah saya format HDD, dan menjadi OS baru , apabila saya masukan semula backup data melalui portable Ext Drive, adakah ia akan kembali berjangkit semula?. Adakah jika ada antivirus Ori (berbayar) akan halang file saya yg backup itu masuk.?

Hai Anuar, ia tak akan berjangkit jika komputer anda dipasang dengan antivirus yang berkualiti. Imbas (full scan) portable external drive anda untuk menghapuskan saki baki ransomware yang ada.

Ingat, untuk kes ransomware anda memerlukan decryptor khas untuk membuka semula data yang telah terkunci.

Semua fail saya (1.5TG) diserang malware jenis .koti. Sudah adakah Descriptor utk pulih kan kembali?

Cuba masuk ke laman web ini dan ikuti langkah-langkah yang diberikan oleh mereka. Sekiranya decryptor tersebut belum ada, salin (backup) data anda ke tempat lain (contoh: pindahkan data anda ke portable external drive).

HDD atau SSD anda perlu diformat semula (setelah data dipindahkan) untuk menghapuskan ransomware ini. Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

Salam,laptop saya terkena ransomware,semua jenis file saya xboleh buka.. mp4,gmbar bertukar jadi jenis kasp.mcm mn nak dpt pulihkan file terutama gmbar tu ya..tolong saya en

Hai Khairul Ikhwan, cuba masuk ke laman web ini dan ikuti langkah-langkah yang diberikan oleh mereka. Sekiranya decryptor tersebut belum ada, salin (backup) data anda ke tempat lain (contoh: pindahkan data anda ke portable external drive).

HDD atau SSD anda perlu diformat semula (setelah data dipindahkan) untuk menghapuskan ransomware ini. Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

File saya bertipe BOOA semua data habis, adakah solusi

Hai Roel, boleh saya tahu apa antivirus yang anda gunakan sekarang? Macam mana boleh kena?

Cuba dulu masuk ke laman web ini dan ikuti langkah-langkah yang diberikan oleh mereka.

Sekiranya decryptor tersebut belum ada, salin (backup) data anda ke tempat lain (pindahkan data anda ke portable external drive).

HDD anda perlu diformat semula (setelah data asal dipindahkan) untuk menghapuskan ransomware ini.

Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

Salam AFtech, saya telah diserang oleh virus ransomware iaitu .IGAL. dan ID saya online dan tak boleh di decrypt. saya telah masuk kedalam laman web seperti AFtech cadangkan. tetapi selepas upload page menjadi blank. oleh itu saya ingin bertanya. sekiranya saya menyalin semua file yang terkena ini didalam external Hard disk. adakah pada masa akan datang sekiranya telah ada decryptor file infected ini masih boleh digunakan? kerana saya bercadang untuk memindahkan file dan format pc saya semula.mohon nasihat dari AFtech. terima kasih.

Hai Reezal, saya turut bersimpati dengan nasib anda. Macam mana boleh kena? Ada gunakan antivirus?

Sekiranya decryptor sudah ada (mungkin 2-5 tahun dari sekarang), anda boleh decrypt data yang terkunci sebelum ini.

Sebab itu saya sarankan anda menyalin data yang dijangkiti ke portable external drive walaupun buat masa ini decryptor tersebut belum ada.

Komputer boleh diformat seperti biasa setelah data tersebut dipindahkan.

Salam,

Laptop sy diserang ransomware jenis cadq. Dah cuba decrypt tp x berjaya sbb online key. Boleh thu cara terbaik? Dah cuba bermacam macam cara tp masih x berjaya. Sy ade malwarebytes, cuma nak recover balik semua file macam mana ye

Tak ada cara lain.

Kena tunggu decryptor khas dihasilkan untuk membuka semula data yang telah terkunci.

Salam,

Pc saya diserang malware .koom..jadi semua file tak boleh buka. Saya plan nak format pc. Jadi kalau saya pindahkan fail2 masuk external hardisk, hardisk saya nanti dijangkiti virus ni dak?dah guna malwarebytes. Taktau virus tu still ada atau tak. Dah cuba decrypt, tapi katanya online key, tak boleh decrypt.

Sekiranya decryptor tersebut belum ada, salin (backup) data anda ke tempat lain (pindahkan data anda ke portable external drive).

HDD anda perlu diformat semula (setelah data asal dipindahkan) untuk menghapuskan ransomware ini.

Elakkan menggunakan perisian cetak rompak dan pastikan komputer anda dipasang dengan antivirus yang berkualiti.

Hai AFtech.. laptop saya diserang ransomeware jenis dehd.. saya dah try decrypt,, tapi katanya online key.. macam mana nak dapatkan balik file saya? Terima kasih

salam pc sy diserang rassomware jenis .SDJM ada sesiapa pernah menyelsaikan,boleh berkonsi kaedah dan cara untuk atasi nya

Hai, file komputer sy dikunci dengan formal file dmay file(.dmay)…contohnya fail excell.xlsl.dmay.. dan sy pun dapat message untuk buka fail itu perlu bayar kepada mereka…apa software yg sesuai untuk buang virus itu dan selamatkan fail dokumen sy ye.